same question: http://www.experts-exchange.com/Networking/Protocols/Q_28507535.html

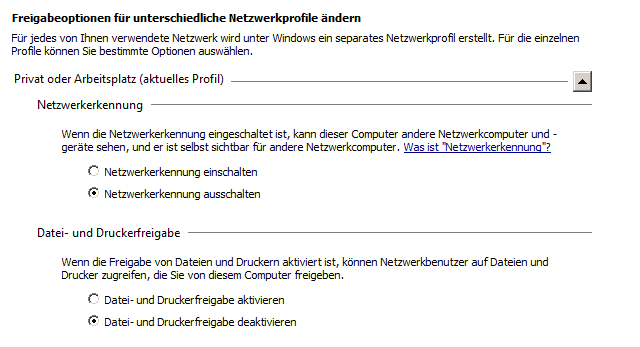

windows disable network discovery Browser

search term: windows disable network discovery iphlpsvc

konkret geht es hierum:

exact same question:

http://blogs.technet.com/b/networking/archive/2010/12/06/disabling-network-discovery-network-resources.aspx

in theory it could work like this, but simply firng the command

netsh advfirewall firewall set service type=fileandprint mode=enable profile=all

netsh advfirewall firewall set service type="Network Discovery" mode=disable profile=CURRENT

netsh advfirewall firewall set service type="File and Printer Sharing" mode=disable profile=CURRENT

netsh advfirewall firewall set rule group="Network Discovery" new enable=No

netsh advfirewall firewall set rule group="File and Printer Sharing" new enable=No

netsh advfirewall firewall set rule group="Network Discovery" new profile=public

netsh advfirewall firewall set rule group="File and Printer Sharing" new profile=public

================== syntax: ==================

set service

[ type = ] FILEANDPRINT|REMOTEADMIN|REMOTEDESKTOP|UPNP|ALL

[ [ mode = ] ENABLE|DISABLE

[ scope = ] ALL|SUBNET|CUSTOM

[ addresses = ] Adressen

[ profile = ] CURRENT|DOMAIN|STANDARD|ALL ]

Legt die Firewalldienstkonfiguration fest.

Parameter:

type - Diensttyp

FILEANDPRINT - Datei- und Druckerfreigabe

REMOTEADMIN - Remoteverwaltung

REMOTEDESKTOP - Remoteunterstützung und Remotedesktop

UPNP - UPnP-Framework

ALL - Alle Typen

mode - Dienstmodus (optional)

ENABLE - Durch die Firewall zulassen (Standard)

DISABLE - Nicht durch die Firewall zulassen

scope - Dienstbereich (optional)

ALL - Lässt den gesamten Datenverkehr durch die Firewall zu (Standard).

SUBNET - Lässt nur den lokalen Datenverkehr (Subnetz) durch die Firewall zu.

CUSTOM - Lässt nur den angegebenen Datenverkehr durch die Firewall zu.

addresses - Benutzerdefinierte Bereichadressen (optional)

Dieser durch Kommas getrennte Bereich kann IPv4-Adressen,

IPv6-Adressen, Subnetze, Bereiche oder das Schlüsselwort

"LocalSubnet" enthalten.

profile - Konfigurationsprofil (optional)

CURRENT - Gilt für das aktive Profil. Das aktive Profil kann ein

Domänenprofil, Standardprofil (d. h. privat) oder

öffentliches Profil (Standard) sein.

DOMAIN - Gilt für das Domänenprofil.

STANDARD - Gilt für das Standardprofil (d. h. privat).

ALL - Gilt für das Domänen- und Standardprofil (d. h. privat).

Gilt nicht für das öffentliche Profil.

Hinweise: "scope" muss "CUSTOM" sein, um "addresses" angeben zu können.

"addresses" darf keine nicht festgelegten Adressen oder

Loopbackadressen enthalten.

Beispiele:

set service FILEANDPRINT

set service REMOTEADMIN DISABLE

set service REMOTEDESKTOP ENABLE CUSTOM

157.60.0.1,172.16.0.0/16,10.0.0.0/255.0.0.0,

12AB:0000:0000:CD30::/60,LocalSubnet

set service type=UPNP

set service type=REMOTEADMIN mode=ENABLE scope=SUBNET

set service type=REMOTEDESKTOP mode=ENABLE scope=CUSTOM

addresses=157.60.0.1,172.16.0.0/16,10.0.0.0/255.0.0.0,

12AB:0000:0000:CD30::/60,LocalSubnet

WICHTIG: "netsh firewall" ist veraltet.

Verwenden Sie stattdessen "netsh advfirewall firewall".

Weitere Informationen zur Verwendung von "netsh advfirewall firewall"

anstelle von "netsh firewall" finden Sie im KB-Artikel 947709

unter "http://go.microsoft.com/fwlink/?linkid=121488".

In Befehlen des Typs "set" muss das Schlüsselwort "new" enthalten sein,

das jedoch nicht als letztes Argument angegeben sein darf.

Syntax: set rule

group= | name=

[dir=in|out]

[profile=public|private|domain|any[,...]]

[program=]

[service=service short name|any]

[localip=any|||||]

[remoteip=any|localsubnet|dns|dhcp|wins|defaultgateway|

||||]

[localport=0-65535|[,...]|RPC|RPC-EPMap|IPHTTPS|any]

[remoteport=0-65535|[,...]|any]

[protocol=0-255|icmpv4|icmpv6|icmpv4:type,code|icmpv6:type,code|

tcp|udp|any]

new

[name=]

[dir=in|out]

[program=

[service=|any]

[action=allow|block|bypass]

[description=]

[enable=yes|no]

[profile=public|private|domain|any[,...]]

[localip=any|||||]

[remoteip=any|localsubnet|dns|dhcp|wins|defaultgateway|

||||]

[localport=0-65535|RPC|RPC-EPMap|any[,...]]

[remoteport=0-65535|any[,...]]

[protocol=0-255|icmpv4|icmpv6|icmpv4:type,code|icmpv6:type,code|

tcp|udp|any]

[interfacetype=wireless|lan|ras|any]

[rmtmachgrp=]

[rmtusrgrp=]

[edge=yes|deferapp|deferuser|no (Standard=no)]

[security=authenticate|authenc|notrequired]

Hinweise:

- Legt einen neuen Parameterwert für eine identifizierte Regel fest.

Beim Befehl tritt ein Fehler auf, wenn die Regel nicht vorhanden

ist. Verwenden Sie zum Erstellen einer Regel den Befehl "add".

- Werte nach dem Schlüsselwert "new" werden in der Regel aktualisiert.

Wenn keine Werte vorhanden sind oder das Schlüsselwort "new" fehlt,

werden keine Änderungen vorgenommen.

- Eine Gruppe von Regeln kann nur aktiviert oder deaktiviert werden.

- Wenn mehrere Regeln den Kriterien entsprechen, werden alle Überein-

stimmungsregeln aktualisiert.

- Regelnamen müssen eindeutig sein und dürfen nicht "all" lauten.

- Wenn ein Remotecomputer oder eine Benutzergruppe angegeben wird, muss

"security" auf "authenticate", "authenc" oder "authdynenc" festgelegt

werden.

- Das Festlegen von "security" auf "authdynenc" ermöglicht Systemen die

dynamische Verhandlung der Verwendung der Verschlüsselung für Daten-

verkehr, der einer angegebenen Windows-Firewallregel entspricht. Die

Verschlüsselung wird basierend auf vorhandenen Verbindungssicher-

heitsregel-Eigenschaften verhandelt. Durch diese Option kann ein

Computer mithilfe von IPsec das erste TCP- oder UDP-Paket einer

eingehenden IPsec-Verbindung annehmen, solange diese gesichert, jedoch

nicht verschlüsselt ist.

Nach der Verarbeitung des ersten Pakets wird die Verbindung erneut

verhandelt und aktualisiert, sodass jegliche nachfolgende Kommunikation

vollständig verschlüsselt ist.

- "authdynenc" ist nur gültig, wenn "dir=in".

- Bei "action=bypass" muss die Remotecomputergruppe angegeben werden,

wenn "dir=in".

- Bei "service=any" gilt die Regel nur für Dienste.

- Der ICMP-Typ oder -Code kann "any" sein.

- "edge" kann nur für eingehende Regeln angegeben werden.

Beispiele:

Die Remote-IP-Adresse für eine Regel mit dem Namen "allow80" ändern:

netsh advfirewall firewall set rule name="allow80" new

remoteip=192.168.0.2

Eine Gruppe mit der Gruppierungszeichenfolge "Remote Desktop" aktivieren:

netsh advfirewall firewall set rule group="remote desktop" new enable=yes

Lokale Ports für die Regel "Allow port range" für "udp-" ändern

Set rule name="Allow port range" dir=out protocol=udp localport=5000-5020

action=allow

C:UsersAdministrator>

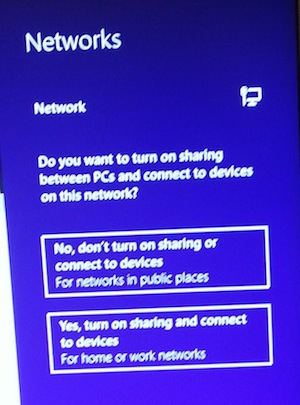

did not solve the unwanted POPUP “new network discovered… what shall we do?”

liked this article?

- only together we can create a truly free world

- plz support dwaves to keep it up & running!

- (yes the info on the internet is (mostly) free but beer is still not free (still have to work on that))

- really really hate advertisement

- contribute: whenever a solution was found, blog about it for others to find!

- talk about, recommend & link to this blog and articles

- thanks to all who contribute!